Mettez votre SI au service de vos objectifs avec Azalyst

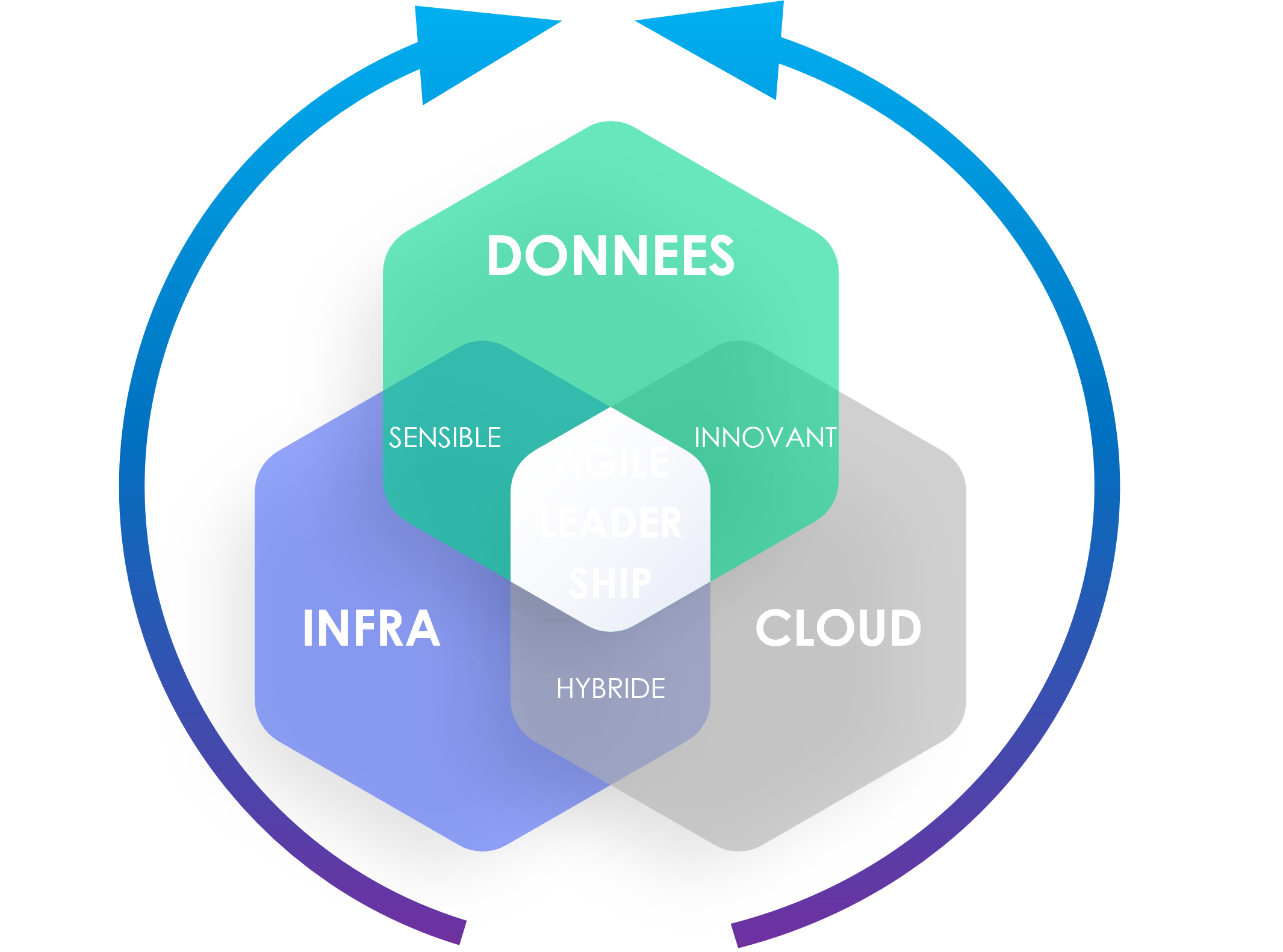

Allier données,

infrastructure et cloud

Afin de gagner en agilité, et prendre en compte les besoins en innovation, le financement du SI comporte à la fois des coûts d’investissement, et de fonctionnement. Ce SI moderne permet d’assurer le fonctionnement des applications, alimentées par des données, et reposant sur un environnement multicloud.

Données

Ce SI moderne permet d’assurer le fonctionnement des applications, qui sont à la fois génératrice et alimentées par les données, reposant sur un environnement multicloud.

Il convient de prendre le recul suffisant pour redéfinir les tenants et aboutissants des différentes sources de données, afin de garantir l’agilité et l’usage optimal de ces ressources.

Les technologies actuelles combinées aux usages Cloud permettent de rationaliser les coûts selon les contextes de chaque client.

Infrastructure

L’infrastructure des centres de données permet de gérer au plus près les ressources mises à disposition et de maintenir le contrôle sur les données qui paraissent mes plus critiques et centrales.

Cloud

Les solutions Cloud permettent de consommer directement les infrastructures, services ou solutions logicielles mises à disposition avec une disponibilité quasi immédiate, une automatisation très poussée, et une innovation continue.

Des expertises reconnues

Conseil

Ce sont les données qui alimentent les applications, et qui sont au centre de la bataille pour l’innovation.

Il convient de prendre le recul suffisant pour redéfinir les tenants et aboutissants des différentes sources de données, afin de garantir l’agilité et l’usage optimal de ces ressources.

Les technologies actuelles combinées aux usages Cloud permettent de rationaliser les coûts selon les contextes de chaque client.

Infrastructure

L’infrastructure des centres de données permet de gérer au plus près les ressources mises à disposition et de maintenir le contrôle sur les données qui paraissent mes plus critiques et centrales.

Data

Les solutions Cloud permettent de consommer directement les infrastructures, services ou solutions logicielles mises à disposition avec une disponibilité quasi immédiate, une automatisation très poussée, et une innovation continue.

Utilisateur

Gestion du poste, bureautique Cloud, sécurisation du poste et des applications, éducation des utilisateurs… les outils de travail sont au coeur de la performance des entreprises et les nouveaux modes de travail imposent une surveillance accrue pour que toutes les équipes aient les moyens d’atteindre leurs obejctifs.

Si on en parlait ?

FAQ

Quand on parle protection des données, on parle de quoi ?

La protection des données est souvent réduite au process IT de sauvegarde / restauration. Ce process permet de garder des copies des données du SI permettant de remonter dans le temps si un problème est détecté sur celles-ci (effacement par erreur, corruption de données, attaque avérée de ransomware,…). Mais d’autres techniques existent, comme l’archivage, le stockage auto-protégé, ou les options de sécurisation associées à certaines applications (la corbeille Exchange en est un exemple).

Une bonne stratégie de protection des données de l’entreprise prend en compte ces différentes approches pour aligner qualité de service, coûts, et capacité réelle à récupérer des données seines.

Pourquoi devrais-je protéger mes données présentes dans le Cloud ?

Comme indiqué dans leurs conditions générales de vente, la protection des données ne fait pas parti des responsabilités du fournisseur de services Cloud. Il incombe donc au client de s’en occuper, que le service Cloud utilisé soit de type IaaS, PaaS ou Saas. Le but est d’aligner le SLA de l’entreprise (ici, le niveau de protection des données attendu) avec les moyens mis en œuvre.

Comment utiliser le Cloud pour sécuriser mes sauvegardes ?

Dois-je protéger mes données Office 365 ?

En un mot, OUI.

Office 365 dispose de règles de sécurité permettant d’apporter un premier niveau de protection à ses données. Cette protection peut apparaitre limitée, et ne pas satisfaire aux exigences de SLA de l’entreprise. Il convient alors d’y apporter des solutions complémentaires, souvent une solution de sauvegarde / restauration complémentaire.

Dois-je protéger les PCs de mes utilisateurs ?

Les PCs qui disposent de données sensibles nécessitant d’être protégées peuvent en effet être sauvegardés tout comme des serveurs ou des services Cloud. On distingue 2 cas de figure :

La plupart du temps, les données sensibles présentes sur un PC sont déjà souvent dans l’espace Office365 de l’entreprise. Il convient alors de sécuriser plutôt l’environnement Office 365. Cependant, pour des PCs particuliers (VPs, PCs industriels avec applications spécifiques, …) il peut être utile de mettre en place un système de sauvegarde / restauration dédié à ces terminaux. Ce sont les SLAs de l’entreprise qui déterminent les modalités de mise en place, ou non, de telles solutions.

Quelles précautions particulières dois-je prendre vis-à-vis des Rançongiciels ?

Lorsqu’une attaque de Ransomware a lieu dans l’entreprise, le système de sauvegarde / restauration reste la dernière ligne de défense permettant de disposer de données non corrompues. Le système de sauvegarde et de rétention des données sauvegardées devient donc une cible de choix pour les criminels. Le stockage des données de sauvegarde doit donc garantir l’impossibilité de modifier ces données, on parle de stockage immuable.

La mise en place de ce type de stockage est devenu une nécessité pour une plan de reprise effectif.

La sauvegarde conserve une vision complète du système d’information. Ne peut-on pas utiliser ces données pour autre chose que la restauration ?

En effet, essayons de tirer parti des données de l’entreprise pour en tirer de la valeur ! Le stockage de sauvegarde constitue de facto le tout premier Datalake d’une entreprise ; malheureusement, le format des données (souvent propriétaire) et la sécurisation des données (nécessaire à la protection vis-à-vis des ransomware en particulier) le rendent difficilement exploitable.

Ces données peuvent cependant souvent être exploitées pour vérifier le respect de certaines règles de conformité (détection de données privées non conforme, rapports de conformités), pour assurer des plans de reprise d’activité automatisables (on premise ou dans le Cloud), et en coordination avec le SOC de l’entreprise pour aider à détecter ou à répondre aux attaques de Ransomware.

Azalyst

121 rue d'Aguesseau

92100 Boulogne Billancourt

Tél. : 01 55 60 18 27

email : contact[a]azalyst.fr